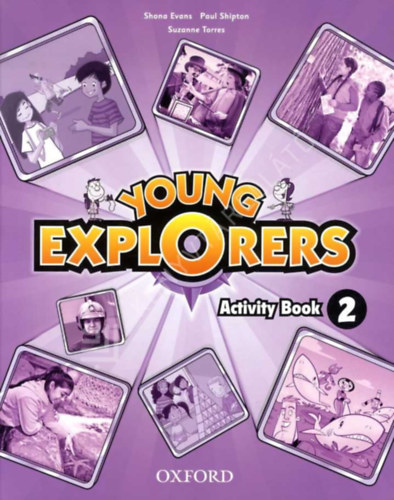

Könyvek

KategóriákE-könyvek

KategóriákAntikvár

Kategóriák- ElőrendelhetőKategóriák

Sikerlista

KategóriákÚjdonságok

Kategóriák- Belépés/regisztráció

Törzsvásárlói pontegyenleg:

Törzsvásárló kártyám

Kedvezmény mértéke:

Törzsvásárló kártyám

Legyen ön is Libri

Törzsvásárlói kártya igénylés vagy meglévő kártya fiókhoz rögzítése

Törzsvásárló!

- Kilépés

- KönyvekKategóriák

- E-könyvekKategóriák

- HangoskönyvekKategóriák

- AntikvárKategóriák

- Zene, film, ajándék

- Akciók

- ElőrendelhetőKategóriák

- SikerlistaKategóriák szerint

- ÚjdonságokKategóriák

- Információk